网络安全系列之五十五 利用抓包来上传webshell

在Web渗透的过程中,最为麻烦的一个环节就是上传WebShell,之前曾介绍过利用数据库备份来上传,这也属于最为简单和古老的一种方法。本文将介绍另外一种利用抓包来上传WebShell的方法,目标网站采用南方数据5.0,实验平台采用IIS搭建,如何利用IIS搭建ASP网站可参考博文http://yttitan.blog.51cto.com/70821/1579372。

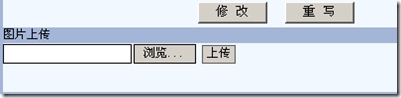

首先登录网站后台,找到上传点。

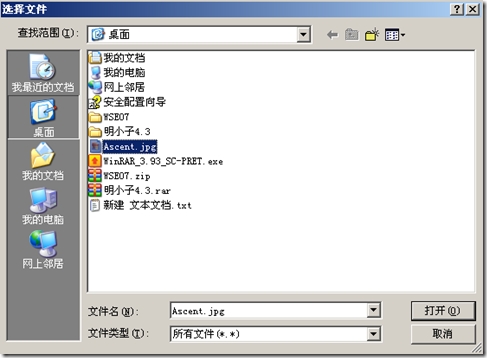

点击浏览按钮,打开“选择文件”窗口,随意选择一张准备上传的图片。

注意,这里先不要点击“打开”来上传图片,而是将窗口暂时搁在这里,继续下面的操作。

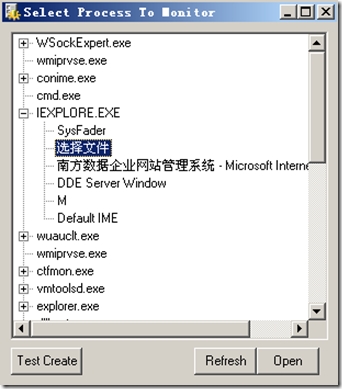

打开抓包工具WsockExpert(下载地址:http://down.51cto.com/data/1904134 ),点击工具栏中的打开按钮,在“Select Process To Monitor”界面中选择要抓包的浏览器进程“IEXPLORER.EXE”,选择其中的“选择文件”操作,然后点击“open”:

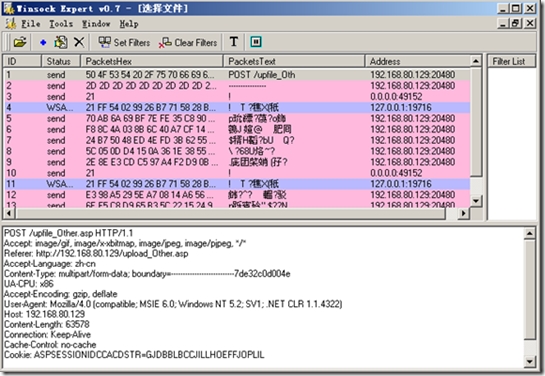

抓包工具启动之后,再回过头来继续上传图片,此时就可以将上传图片的数据包抓获。

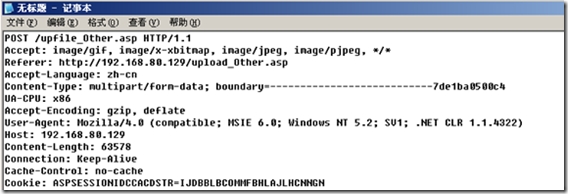

抓到的包会有好多,从中选择类型为“POST”的包,在下面的窗口中会显示数据包的内容,将其复制到文本文件中。

下面来分析一下抓到的包,这其中关键的是要获取网站中负责处理上传文件的页面URL以及cookie。

第一行“POST”后面所跟的正是这个页面,结合下面“Referer:”行所对应的URL,可以得到上传页面的URL:http://192.168.80.129/upfile_Other.asp

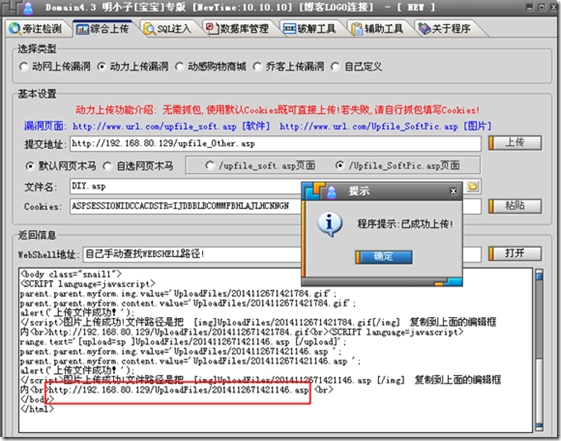

获得上传页面之后,打开明小子,利用其中的“综合上传”功能来上传webshell。

在“综合上传”中找到与我们所获取的上传页面类似的上传类型,再将获取的cookie值复制过来,然后进行上传。上传成功之后,就会得到一个.asp文件,这是由明小子自带的一个小马。

通过获得的URL访问小马:http://192.168.80.129/UploadFiles/2014112671421146.asp

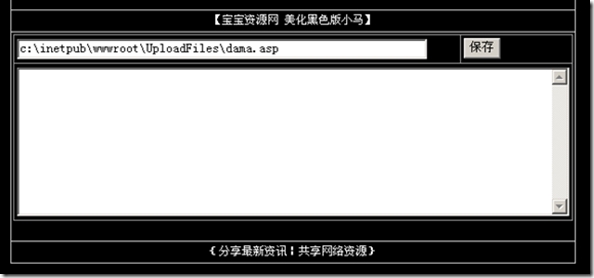

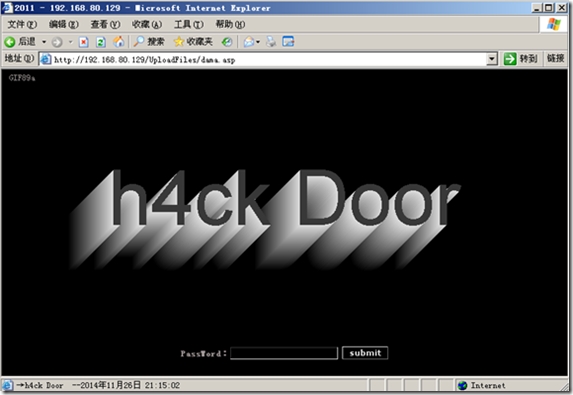

通过小马,我们就可以来上传大马,将大马的内容复制到文本框中并保存,保存成功之后,根据文件路径可以获得大马的URL:http://192.168.80.129/UploadFiles/dama.asp

至此,就成功地将webshell上传到了网站中。

本文出自 “一壶浊酒” 博客,转载请与作者联系!

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。