案例:万达电影主站 xss + csrf

A10: 无效的重定向

控制重定向可以钓鱼,可以获取敏感文件的信息,在struts2中也有开放重定向的命令执行

0x03 乌云TOP 10 简单介绍

上述就是OWASP TOP10的WEB漏洞,乌云出了一个更加符合中国国情的 乌云:Top10 for 2014,看着也是触目惊心

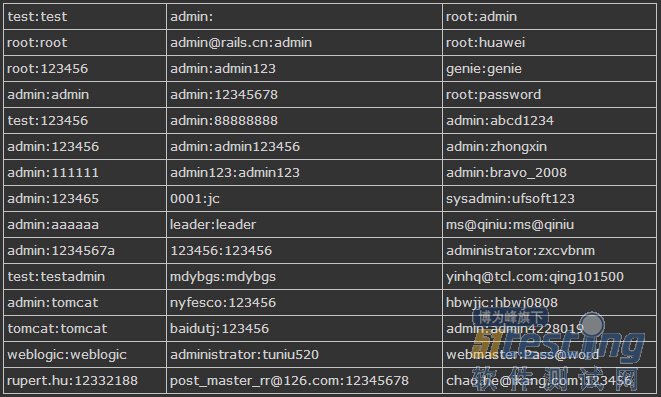

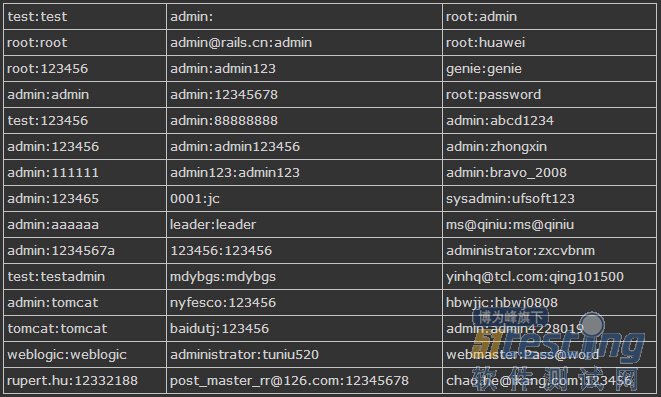

A1-互联网泄密事件/撞库攻击

本质上来说是使用了不安全的口令,也许我可以将自己的密码设置的很复杂,别人破解不出来。但对于撞库攻击而言,可以说是不怕神一样的对手,就怕猪一样的队友。我们注册使用的网站或服务商他们保存了我们使用的密码,而很多时候被泄露出去了我们并不知道。这也是考验我们密码习惯的时候了,强密码+不同的密码,当然密码多了也难以记住,不行就借助软件或者普通账号用同一个密码,重要账号用不同密码吧

A2-引用不安全的第三方应用

举的例子是heart bleed漏洞使用的openssl,另外struts2的漏洞也还数见不鲜,其次就是CMS如wordpress使用的插件,当然shellshock也会有很多中枪的

A3-系统错误/逻辑缺陷带来的暴力猜解

暴力破解:没对请求和错误次数做限制;重放攻击同样是没做检验或限制

A4-敏感信息/配置信息泄露

包括但不限于目录遍历、日志、配置文件、svn目录、github或其他博客等地方

A5-应用错误配置/默认配置

包括但不限于默认路径、默认口令、目录穿越、任意文件下载等

A6-SQL注入漏洞

A7-XSS跨站脚本攻击/CSRF

A8-未授权访问/权限绕过

可匿名访问\判断referer值后免登陆

A9-账户体系控制不严/越权操作

A10-内部重要资料/文档外泄

还是信息泄露,但是做了区分,不同于应用或服务器的信息泄露,专指内部信息泄露哟

0x04 非主流的WEB漏洞

实际上,如果要挖漏洞或者做测试,从乌云上找案例会比较方便,除了常见的几类代码层面的问题,更多的是配置不当方面的,最终归结到信息安全链上最脆弱的还是人本身

除了上面提到的这些,其实还有很多的漏洞啊,跟设备有关系的就先不说了,再提一下两个看起来不错的:XXE、SSRF(or XSPA)

XXE:XML外部实体注入,不仅仅是敏感信息泄露,腾讯安全中心:XXE漏洞攻防

案例:

1. 乌云:百度某功能XML实体注入

2. 乌云:139邮箱XXE漏洞可读取文件

3. 乌云:从开源中国的某XXE漏洞到主站shell

SSRF(服务端请求伪造): 据说用这招可以成功多次进入阿里、腾讯、百度等的内网,没爆出来的估计很多被用作杀器了

案例:

1. 乌云:百度贴吧SSRF

2. 乌云:新浪SSRF

3. 乌云:阿里巴巴SSRF

上面几个案例有的是分享功能,有的是其他功能,共同点在于都是跟的url参数,且没做限制,导致内网信息泄露

(未完...)