Metasploit自动攻击和选择模块攻击详解

Author:魔术@Freebuf.com

0×1自动攻击

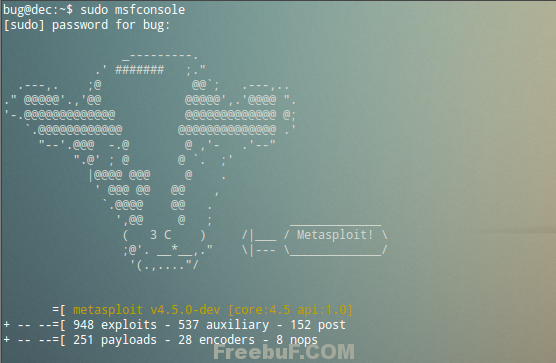

终端启动Metasploit,因为我现在Source

Code,所以这样启动!

连接数据库

![]()

安装方法,执行以下命令即可(请用ROOT执行)。

deb http://ubuntu.mirror.cambrium.nl/ubuntu/ precise main universe 添加软件源

sudo apt-get install postgresql

sudo apt-get install rubygems libpq-dev

apt-get install libreadline-dev

apt-get install libssl-dev

apt-get install libpq5

apt-get install ruby-dev

sudo apt-get install libpq-dev

sudo gem install pg

配置数据库

passwd postgres 修改postgres密码

su postgres 进入数据库

createuser xxx -P 创建xxx用户(然后输入密码,Y/N一直选择N即可)

createdb --owner=user xxx 创建一个XXX数据库

psql xxx 进入xxx数据库

psql -l 列出数据库

dropuser 删除用户

dropdb 删除数据库

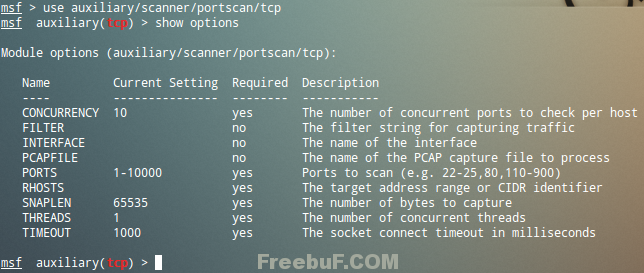

启动扫描TCP扫描模块和查看模块配置信息

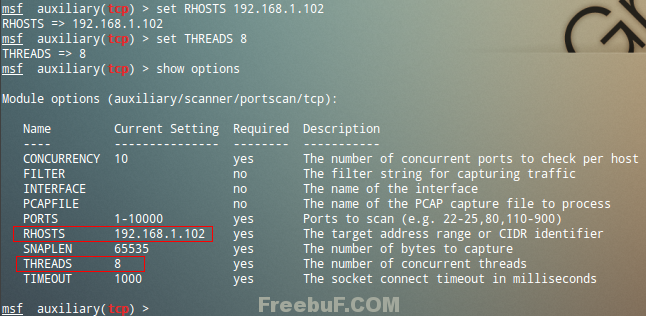

设置扫描IP和扫描线程修改,我这里用的是8线程

开始扫描和扫描结果

退出扫描模块和查询数据库记录

加载自动攻击模块和启动攻击(因为新版本的MSF取消了db_autopwn所以会出现红色部分)

攻击信息,红色部分是已经成功连接一个会话

攻击结束,显示活动会话

建立会话,执行命令验证攻击成功

0×2选择模块攻击

搜索我们需要的攻击模块

启动攻击模块和查看模块配置信息

设置攻击目标和选择TCP的反弹模式连接

开始攻击和攻击成功

蛋不疼了,就到此为止吧,等什么时候蛋疼了再写Metasploit+XssF+BeEF

我是菜鸟,大牛遇见请绕道,谢谢合作

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。