思科设备路由器间IPsec VPN实现私网之间通信实战

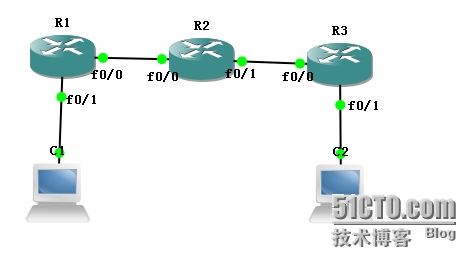

1. 实验拓扑:

使用GNS3(版本号0.8.6)+c2691-advsecurityk9-mz.124-11.T2.

2. 实验需求:

a) C1可以和C2通信,实现跨互联网私网通信

b) C1、C2可以和R2的环回口loopback0通信,实现C1、C2及可以私网通信也可以上公网

3. 实验步骤:

a) IP地址规划

R1 | f0/0 |

| R3 | f0/0 |

|

f0/1 |

| f0/1 |

| ||

R2 | f0/0 |

| C1 |

| |

f0/1 |

| ||||

Loopback0 |

| C2 |

|

b) 配置脚本如下

R1

R1#conf t

R1(config)#int f0/0

R1(config-if)#ip add 12.0.0.1 255.255.255.0

R1(config-if)#no shut

R1(config)#int f0/1

R1(config-if)#ip add 172.16.10.1 255.255.255.0

R1(config-if)#no shut

R2

R1#conf t

R2(config)#int f0/0

R2(config-if)#ip add 12.0.0.2 255.255.255.0

R2(config-if)#no shut

R2(config)#int f0/1

R2(config-if)#ip add 23.0.0.2 255.255.255.0

R2(config-if)#no shut

R2(config)#int loo 0

R2(config-if)#ip add 2.2.2.2 255.255.255.0

R2(config-if)#no shut

R3

R3#conf t

R3(config)#int f0/0

R3(config-if)#ip add 23.0.0.3 255.255.255.0

R3(config-if)#no shut

R3(config)#int f0/1

R3(config-if)#ip add 172.16.30.1 255.255.255.0

R3(config-if)#no shut

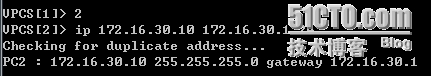

C1

C2

R1

R1(config)#ip route 0.0.0.0 0.0.0.0 12.0.0.2 //公司出口配置默认路由

R3

R3(config)#ip route 0.0.0.0 0.0.0.0 23.0.0.2

---------------------------------以上是IP地址和路由配置----------------------------------

R1

R1(config)#crypto isakmp policy 1 //配置安全策略,数字表示优先级

R1(config-isakmp)#encryption 3des //告诉对端使用的对称加密算法

R1(config-isakmp)#hash md5 //告诉对端使用的hash算法

R1(config-isakmp)#authentication pre-share //告诉对端使用的认证算法

R1(config-isakmp)#group 5 //告诉对端使用的DH组

R1(config-isakmp)#lifetime 1200 //生存周期,有默认可以不设置

R1(config-isakmp)#exit

R1(config)#crypto isakmp key 6 123 address 23.0.0.3 //预共享密码设置为123,地址为对端R3的地址

R1(config)#crypto ipsec transform-set bset esp-aes esp-sha-hmac //配置传输集bset,设置对数据的加密方式

R1(cfg-crypto-trans)#exit

R1(config)#access-list 110 permit ip 172.16.10.0 0.0.0.255 172.16.30.00.0.0.255 //定义感兴趣的流量

R1(config)#crypto map bmap 1 ipsec-isakmp //定义cryptomap调用感兴趣流量并且设置传输集

R1(config-crypto-map)#set peer 23.0.0.3 //指定对端IP

R1(config-crypto-map)#set transform-set bset //调用传输集bset

R1(config-crypto-map)#match address 110 //调用列表110

R1(config-crypto-map)#int f0/0

R1(config-if)#crypto map bmap //将crypto map 应用到接口

R3

R3(config)#crypto isakmp policy 1

R3(config-isakmp)#encryption 3des

R3(config-isakmp)#hash md5

R3(config-isakmp)#authentication pre-share

R3(config-isakmp)#group 5

R3(config-isakmp)#lifetime 1200

R3(config-isakmp)#exit

(config)#crypto isakmp key 6 123 address 12.0.0.1

R3(config)#crypto ipsec transform-set bset esp-aes esp-sha-hmac

R3(cfg-crypto-trans)#exit

R3(config)#access-list 110 permit ip 172.16.30.00.0.0.255 172.16.10.0 0.0.0.255

R3(config)#crypto map bmap 1 ipsec-isakmp

R3(config-crypto-map)#set peer 12.0.0.1

R3(config-crypto-map)#set transform-set bset

R3(config-crypto-map)#match address 110

R3(config-crypto-map)#int f0/0

R3(config-if)#crypto map bmap

测试

PC1

PC2

---------------------------以上是ipsecVPN配置----------------------------

R1(config-crypto-map)#int f0/0

R1(config-if)#ip nat outside

R1(config-if)#int f0/1

R1(config-if)#ip nat inside

R1(config-if)#exit

R1(config)#access-list 120 deny ip 172.16.10.0 0.0.0.255 172.16.30.00.0.0.255

R1(config)#access-list 120 permit ip 172.16.10.0 0.0.0.255 any

R1(config)#ip nat inside source list 120 int f0/0 overload

R3(config-crypto-map)#int f0/0

R3(config-if)#ip nat outside

R3(config-if)#int f0/1

R3(config-if)#ip nat inside

R3(config)#access-list 120 deny ip 172.16.30.0 0.0.0.255 172.16.10.00.0.0.255

R3(config)#access-list 120 permit ip 172.16.30.0 0.0.0.255 any

R3(config)#ip nat inside source list 120 int f0/0 overload

--------------------------以上是PAT外网口复用配置---------------------------------

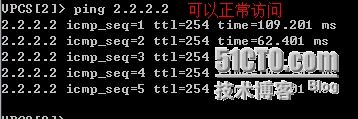

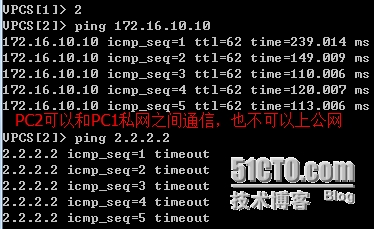

4. 验证结果:

a) C1和C2通信,和R2环回口通信

b) C2和R2环回口通信

本文出自 “波仔网络技术” 博客,请务必保留此出处http://bozai666.blog.51cto.com/10138815/1651152

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。

![M`P4]XIV%72}5)90OMP`6NF.png 技术分享](http://s3.51cto.com/wyfs02/M01/6C/D5/wKioL1VUA8vS06ZuAAB1Q01X1uo583.jpg)

![(A[]8OUC1$5E38@YJ$0YZKL.png 技术分享](http://s3.51cto.com/wyfs02/M01/6C/DA/wKiom1VUAo3hw-DCAAEimmiHxSw744.jpg)

![YP6RX8CD3T_LC9XJTZO_M]J.png 技术分享](http://s3.51cto.com/wyfs02/M00/6C/D5/wKioL1VUBDny4Wh7AAFmKzIGuII355.jpg)