防火墙上做EasyVPN

实验

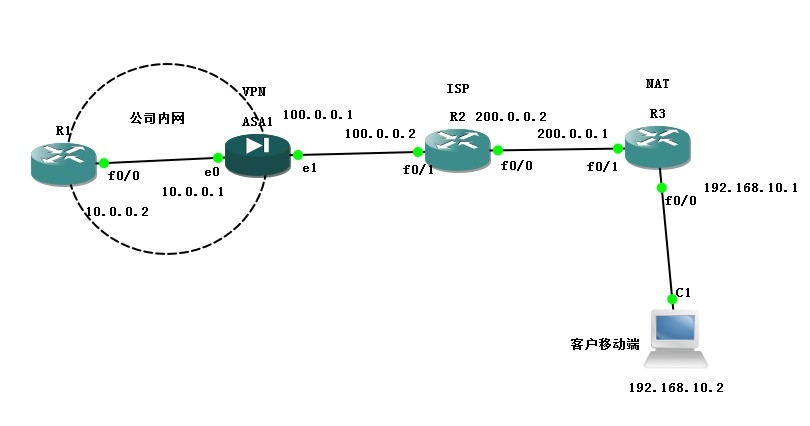

实验拓扑图:

实验步骤:

路由器和PC机地址规划:

R1(config)#int f0/0

R1(config-if)#ip add 10.0.0.2 255.255.255.0

R1(config-if)#no shut

R2(config)#int f0/1

R2(config-if)#ip add 100.0.0.2 255.255.255.252

R2(config-if)#no shut

R2(config-if)#int f0/0

R2(config-if)#ip add 200.0.0.2 255.255.255.252

R2(config-if)#no shut

R3(config)#int f0/1

R3(config-if)#ip add 200.0.0.1 255.255.255.252

R3(config-if)#no shut

R3(config-if)#int f0/0

R3(config-if)#ip add 192.168.10.1 255.255.255.0

R3(config-if)#no shut

ciscoasa(config)# int e0/0

ciscoasa(config-if)# ip add 10.0.0.1 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# int e0/1

ciscoasa(config-if)# ip add 100.0.0.1 255.255.255.252

ciscoasa(config-if)# no shut

ciscoasa(config-if)# nameif outside

配置NAT:

R3(config)#access-list 1 permit 192.168.10.0 0.0.0.255

R3(config)#ip nat inside source list 1 in f0/1 overload

R3(config)#int f0/1

R3(config-if)#ip nat out

R3(config-if)#int f0/0

R3(config-if)#ip nat in

配置默认路由:

R1(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.1

R3(config)#ip route 0.0.0.0 0.0.0.0 200.0.0.2

ciscoasa(config)# route outside 0 0 100.0.0.2

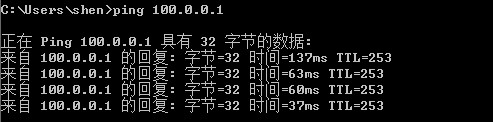

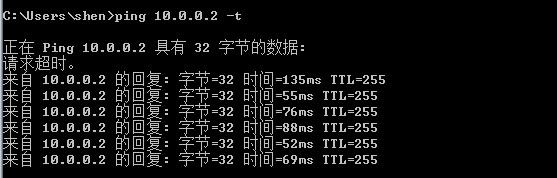

测试PC机是否ping通对端VPN设备:

在ASA上配置EasyVPN:

ciscoasa(config)# crypto isakmp enable outside //开启isakmp

ciscoasa(config)# access-list 110 extended permit ip 10.0.0.0 255.255.255.0 any //定义客户端感兴趣流量

ciscoasa(config)# ip local pool vip 10.0.0.50-10.0.0.60 mask 255.255.255.0 //定义客户端的IP地址范围

ciscoasa(config)# username zhangsan password 123123 //设置防火墙登陆的账户和密码

ciscoasa(config)# crypto isakmp policy 1

ciscoasa(config-isakmp-policy)# authentication pre-share

ciscoasa(config-isakmp-policy)# encryption 3des

ciscoasa(config-isakmp-policy)# hash sh

ciscoasa(config-isakmp-policy)# group 2

ciscoasa(config)# group-policy gpolicy internal //建立内置组策略

ciscoasa(config)# group-policy gpolicy attributes //配置策略属性

ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified //定义所有指定的流量可以通过隧道

ciscoasa(config-group-policy)# split-tunnel-network-list value 110 ///调用ACL

ciscoasa(config-group-policy)# address-pools value vip //调用地址池

ciscoasa(config)# tunnel-group ezvpn type ipsec-ra //定义隧道组并指定类型为远程访问

ciscoasa(config)# tunnel-group ezvpn general-attributes //指定属性

ciscoasa(config-tunnel-general)# default-group-policy gpolicy //调用组策略

ciscoasa(config-tunnel-general)# ex

ciscoasa(config)# tunnel-group ezvpn ipsec-attributes //设置预共享密钥

ciscoasa(config-tunnel-ipsec)# pre-shared-key abc123

ciscoasa(config-tunnel-ipsec)# ex

ciscoasa(config)# crypto ipsec transform-set bset esp-3des esp-sha-hmac ///定义传输集

ciscoasa(config)# crypto dynamic-map dmap 1 set transform-set bset //动态map中调用传输集

ciscoasa(config)# crypto map bmap 1 ipsec-isakmp dynamic dmap //静态map调用动态map

ciscoasa(config)# crypto map bmap in outside //静态map调用在端口

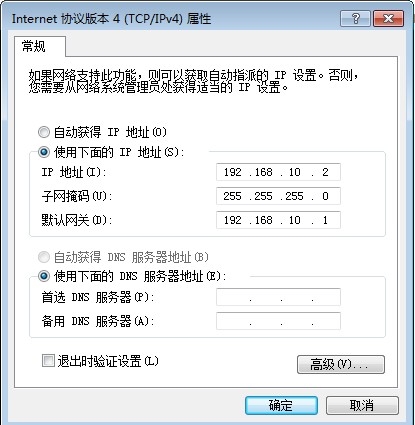

测试客户端访问与内网通信:

实验完成

本文出自 “共同努力,共同进步~~” 博客,请务必保留此出处http://9067358.blog.51cto.com/9057358/1638299

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。