RouteOS与ASA ipsec vpn进行多段隧道配置

一、概述

教育网分支【RoutOS2】要访问处在其他运营商的公司总部【ASA】的内部资源,速度太慢,无法正常应用。通过在教育网中托管的一个多线路服务器来变相进行加速.

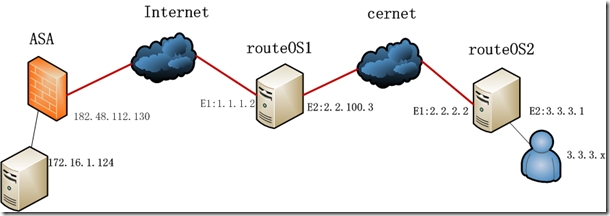

拓扑结构如下:

ip地址规划:

ASA【公司总部防火墙】: outside : 182.48.112.130

内网 : 172.16.1.124

routeOS1【托管服务器】 : e1: 1.1.1.2 【BGP线路】

e2: 2.2.100.3【教育网线路】

routeOS2 【教育网路由器】: e1: 2.2.2.2 【outside】

e2:3.3.3.1 【inside】

目的:

3.3.3.x的用户能够通过ipsec vpn隧道直接访问到 172.16.1.124服务器

二、系统配置

1.ASA配置

【 假设默认ASA的内部用户已经可以正常上网,这里不做相关配置,只配置用于用于建立vpn隧道的部分】

配置nonat

access-list nonat extended permit ip 172.16.1.0 255.255.255.0 3.3.3.0 255.255.255.0 access-list outside1_cryptomap_11 extended permit ip 172.16.1.0 255.255.255.0 3.3.3.0 255.255.255.0配置策略

crypto ipsec transform-set ts esp-3des esp-md5-hmacnat (inside) 0 access-list nonat crypto map outside1_map 11 match address outside1_cryptomap_11 crypto map outside1_map 11 set peer 1.1.1.2 crypto map outside1_map 11 set transform-set ts crypto map outside1_map interface outside1 crypto isakmp enable outside1 crypto isakmp policy 11 authentication pre-share encryption 3des hash md5 group 2 lifetime 86400 tunnel-group 1.1.1.2 type ipsec-l2l tunnel-group 1.1.1.2 ipsec-attributes pre-shared-key *****2.RouteOS1配置

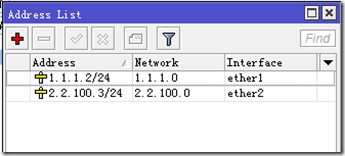

配置地址:IP>Address

配置路由:IP>route

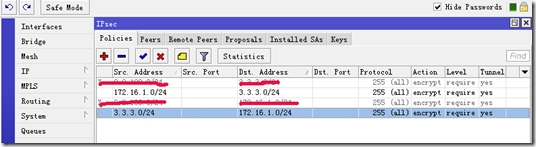

配置ipsec: IP>IPsec

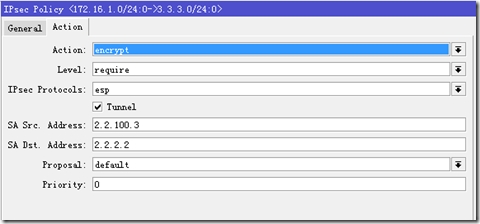

配置172.16.1.0>3.3.3.0的策略:IP>IPsec>Policies

配置3.3.3.0>172.16.1.0的策略:

与上面相同,之不过Action中的源和目的地址分别是:1.1.1.2和182.48.112.130,而Genernal中的Src和Dst分别是:172.16.1.0/24和3.3.3.0/24

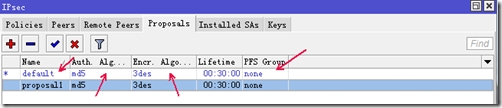

配置Proposals: IP>IPsec>Proposals

配置对等体Peer:IP>IPsec>Peers

3.RoutOS2配置

配置地址:IP>Address

ether1:2.2.2.2

ether2:3.3.3.1

配置路由:IP>route

配置ipsec策略,IP>IPsec>Policies: 从3.3.3.0>172.16.1.0

配置对等体peer: IP>IPsec>Peers

配置propsals:IP>IPsec>Proposals

与RouteOS1配置相同

配置NAT过滤:IP>Firewall>NAT

【列表里面accept的条目都不进行NAT转换,直接路由出去】

三、总结:

以上就完成了基本的ipsec L2L vpn的配置,根据这个配置可以完成两段vpn隧道的路由直通,当然不能走动态路由信息,动态路由需要gre的封装才行,有机会再写关于gre通道的配置。

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。