监控及selinux的简单应用

- 基本概念

这里涉及的是两个监控

- 端口

- 文件

简单端口查看命令netstat tulnp

然后就是端口对应服务的信息所在文件/etc/services

文件的监控就是通过安装aide这个软件,然后就在/etc下面产生了aide.conf这个配置文件,在文件中选择需要监控的文件,然后就通一次扫描,将监控的文件的原始数据记忆下来,那么当监控的文件出现了任何的更改后,通过二次扫描就可以被发现了。从而进行处理。

查看端口的相关命令

routeros 上网行为管理

netstate 网络状态监控

-t tcp

-l listen

-p pid/grogram name

-a 显示所有连接

-u udp

-n uip

-e 扩展

-s 统计

netstate -tulnp 查端口

/etc/service 记录计算机上所有服务的端口

监控文件的相关命令

Aide init 一次扫描(记录文件的原始数据)

Aide check 二次扫描(记录改变文件后的数据)

Selinux的三种状态

Enforcing 强制不允许访问

Permissive 验证成功后就可以访问

Disabled 禁止(不启用selinux的功能)

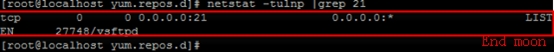

首先是命令netstat tulnp 这个命令查看的是端口的开启情况

如果需要查看具体的端口是否开启,可以进行查询,这里查看的是21号端口,是开启的

如果关掉后,查看就发现没有21号端口的信息了

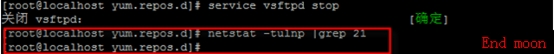

如果想要知道端口具体对应的服务,可以进入到/etc/services中来寻找

2.入侵检测试验

aide 入侵检测软件

/etc/aide.conf aide的配置文件

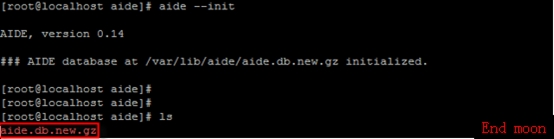

aide --init 扫描(初始化数据库)

--check (检查数据的完整)

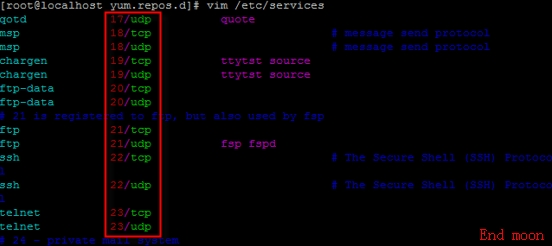

接下来做入侵检测,那么就需要安装一个软件aide

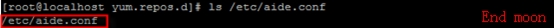

安装后就会在/etc下产生一个aide.conf的文件,这是aide软件的配置文件

进入/etc/aide.conf后就可以看到如下,这些文件都可以进行监控,如果设置为NORMAL后,以下文件如果被入侵并串改就可以检测出来,这里就以/boot为例

下面就是对NORMAL的一个解释,我们可以知道检测的东西很详细

在/var/lib/aide下用命令aide --init进行扫描,注意aide下有个文件 aide.db.new.gz,这是监控的文件的原始数据,应该用U盘拷走,需要检查监控的文件是否被更改,就可以拿出来了

接下来就模拟有入侵者进入,在/boot下创建了一个文件,想要对/boot进行破坏

在正常情况下,我们是无法发现的,但是/boot下是很重要的,因此必须用监控来查看

那么我们仅需要使用命令aide --check 进行扫描,就可以发现/boot下是否有东西被更改

- 做selinux实验

/etc/sysconfig/config

/etc/selinux/config

enforcing 强制

permissive 警告 只适用于判断系统是服务本身问题还是selinux问题(系统默认的selinux就是这个)

disable 禁用()

getenforce 查看当前selinux状态

setenforce 0 设置级别为permissive

setenforce 1 设置级别为enforcing

policycoreutils-gui 安装包

system-config-selinux 图形化设置selinux

进入/etc/sysconfig/selinux中,就可以更改selinux了

然后命令getenforce就是查看级别,下面这个必须在重启系统后才可以看到

接下来就是selinux的一个应用,也就是区分selinux处于permissive和enforcing状态的区别

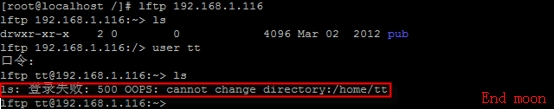

当selinux处于enforcing状态时,通过远程访问主机,查看ftp下的文件,发现登录到对方的普通用户后无法看到用户的家目录文件

然后将selinux改为permissive

再次查看就可以啦

由此可知,当selinux处于enforcing时,即使登录成功,也无法查看文件,

当selinux处于permissive时,登录成功后就可以看到文件了。

那么如何解决selinxu处于enforcing时,登录成功后可以查看文件的问题呢?这个就需要用bool开关了,这个会在context值和bool开关的实验报告里解决的!

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。