远程访问VPN--easy vpn 路由器上配置

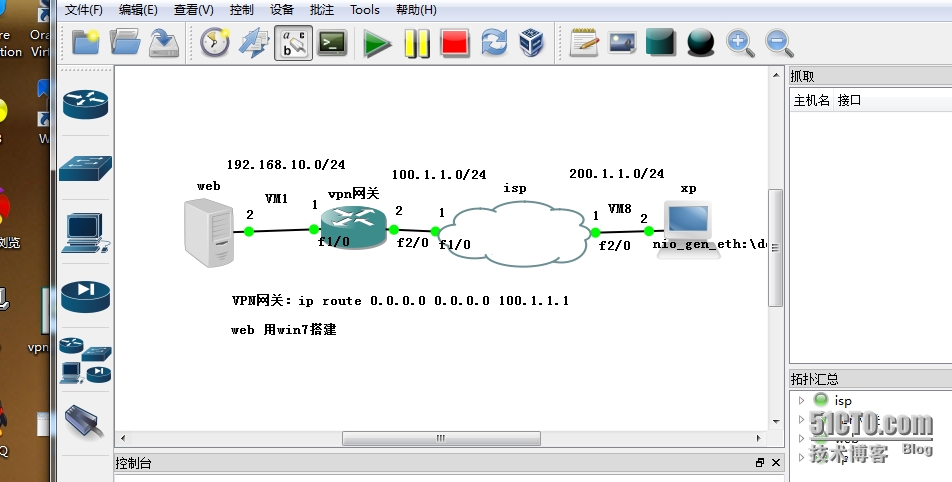

实验拓扑图:

web 用的server2003 搭建

vpn服务器的配置如下:

hostname vpn

aaa new-model 开启AAA功能,路由器上AAA默认是关闭的

aaa authentication login yanzheng local 设置AAA 验证取名yanzheng;local代表采用本地验证的方式,还可以用三方AAA服务器验证。也可使其与radius服务器相连

aaa authorization network shouquan local 设置AAA 授权取名shouquan

no ip domain lookup

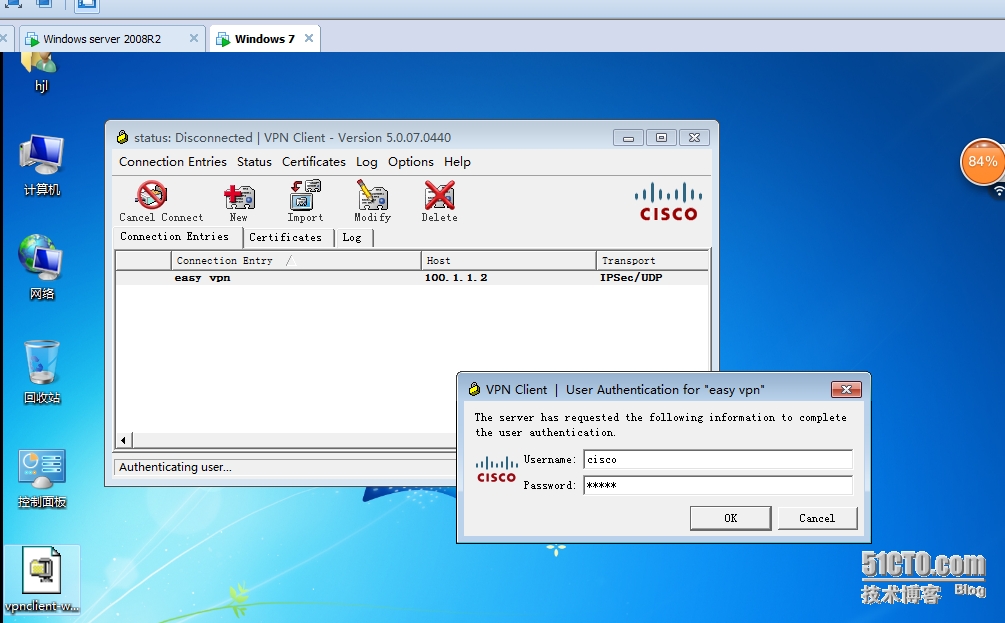

username cisco password 0 cisco 设置本地验证用户名cisco 密码cisco

crypto isakmp policy 1

encr3des

authentication pre-share

group 2

设置第一阶段的协商策略

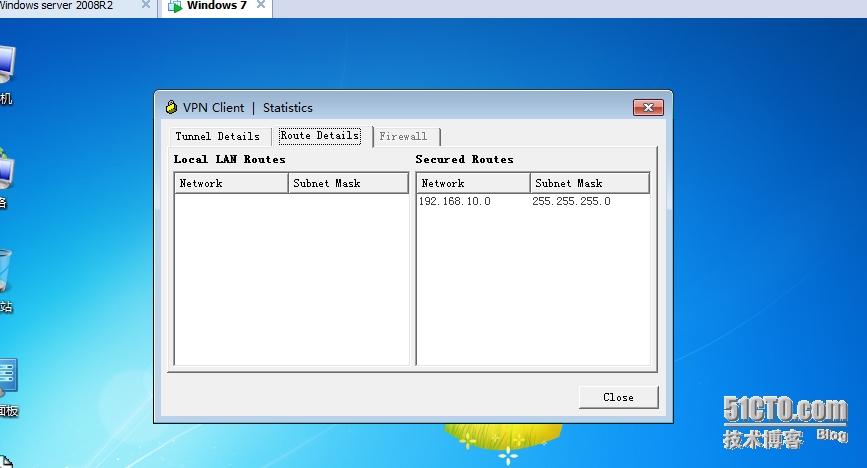

ip access-list extended acl

permit ip 192.168.10.0 0.0.0.255 any

作隧道分离让vpn客户端既能通过远程访问,同时也能访问互联网;

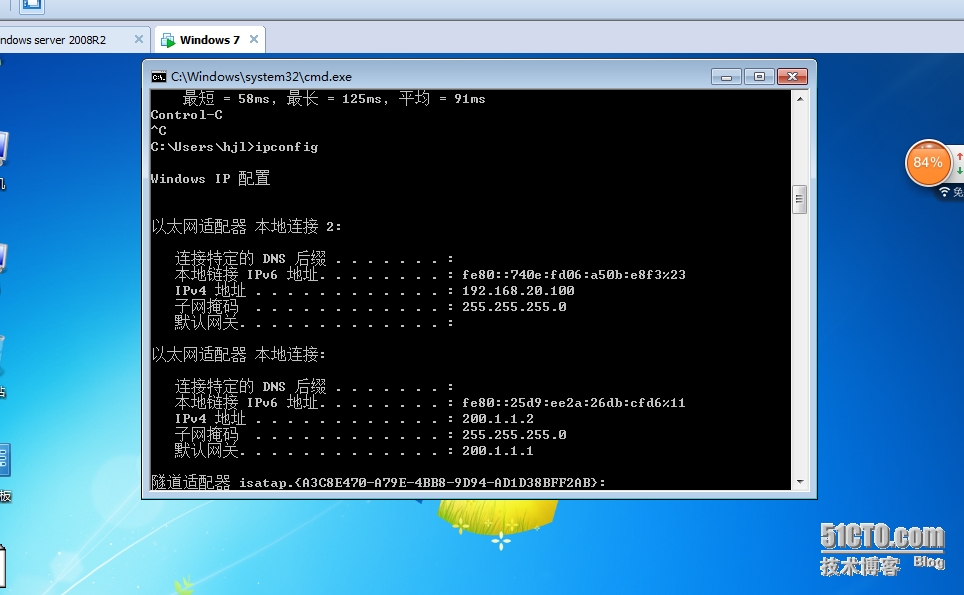

ip local pool mypool 192.168.20.100192.168.20.150

定义客户端的地址池范围。mypool是地址池的名称 地址池范围一定不要和局域网中的web同一个网段

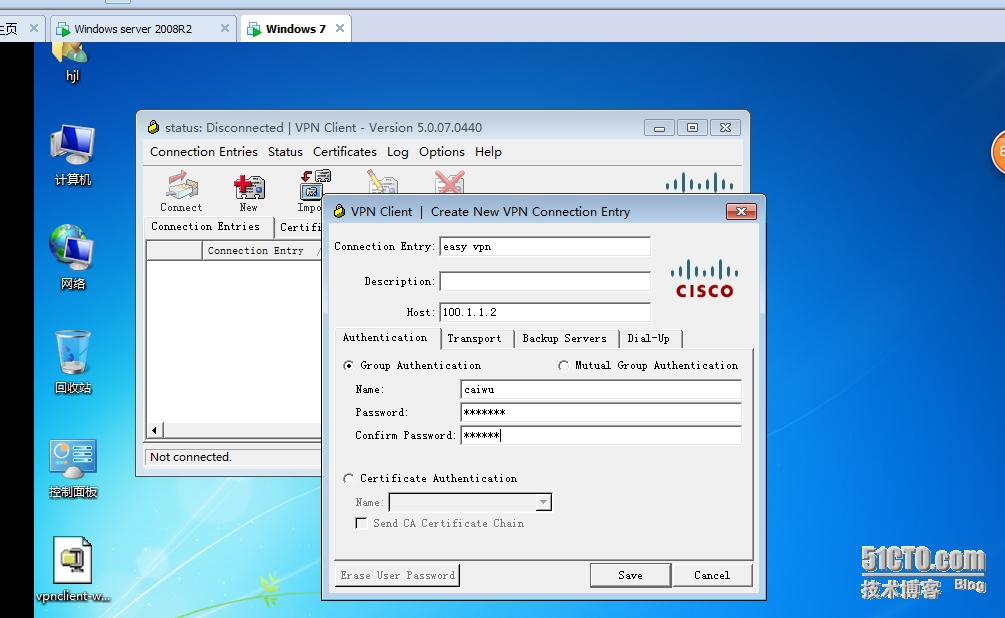

crypto isakmp client configuration groupcaiwu 为客户创建组,这个组名caiwu 将会是客户端组认证的账户名

key123.com 客户端组认证的密码

poolmypool 调用上面创建的地址池

acl acl 调用上面的acl到组里面

!

crypto ipsec transform-set hujianliesp-3des esp-md5-hmac

!建立传输集,加密验证方式

crypto dynamic-map xiaohu-map 1 创建动态map

settransform-set hujianli 调用上面的传输集

crypto map mymap 100 ipsec-isakmp dynamicxiaohu-map 定义静态map来容纳动态map ,静态map的序列号一定要大于动态map

crypto map mymap client authentication listyanzheng 在静态map里面调用之前的yanzheng

crypto map mymap isakmp authorization listshouquan 在静态map里面调用之前的shouquan

crypto map mymap client configurationaddress respond 设置客户机主动发起连接

interface FastEthernet1/0

ipaddress 192.168.10.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet2/0

ipaddress 100.1.1.2 255.255.255.0

duplex auto

speed auto

crypto map mymap

将静态map调用到f2/0接口是指生效

ip route 0.0.0.0 0.0.0.0 100.1.1.1

hostname vpn

aaa new-model 开启AAA功能,路由器上AAA默认是关闭的

aaa authentication login yanzheng local 设置AAA 验证取名yanzheng;local代表采用本地验证的方式,还可以用三方AAA服务器验证。也可使其与radius服务器相连

aaa authorization network shouquan local 设置AAA 授权取名shouquan

no ip domain lookup

username cisco password 0 cisco 设置本地验证用户名cisco 密码cisco

crypto isakmp policy 1

encr3des

authentication pre-share

group 2

设置第一阶段的协商策略

ip access-list extended acl

permit ip 192.168.10.0 0.0.0.255 any

作隧道分离让vpn客户端既能通过远程访问,同时也能访问互联网;

ip local pool mypool 192.168.20.100192.168.20.150

定义客户端的地址池范围。mypool是地址池的名称 地址池范围一定不要和局域网中的web同一个网段

crypto isakmp client configuration groupcaiwu 为客户创建组,这个组名caiwu 将会是客户端组认证的账户名

key123.com 客户端组认证的密码

poolmypool 调用上面创建的地址池

acl acl 调用上面的acl到组里面

!

crypto ipsec transform-set hujianliesp-3des esp-md5-hmac

!建立传输集,加密验证方式

crypto dynamic-map xiaohu-map 1 创建动态map

settransform-set hujianli 调用上面的传输集

crypto map mymap 100 ipsec-isakmp dynamicxiaohu-map 定义静态map来容纳动态map ,静态map的序列号一定要大于动态map

crypto map mymap client authentication listyanzheng 在静态map里面调用之前的yanzheng

crypto map mymap isakmp authorization listshouquan 在静态map里面调用之前的shouquan

crypto map mymap client configurationaddress respond 设置客户机主动发起连接

interface FastEthernet1/0

ipaddress 192.168.10.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet2/0

ipaddress 100.1.1.2 255.255.255.0

duplex auto

speed auto

crypto map mymap

将静态map调用到f2/0接口是指生效

ip route 0.0.0.0 0.0.0.0 100.1.1.1

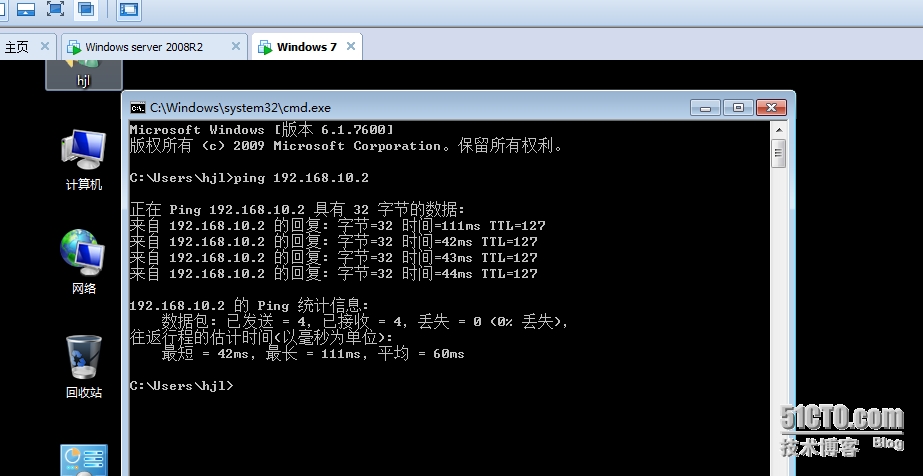

好了测试ping包。。。

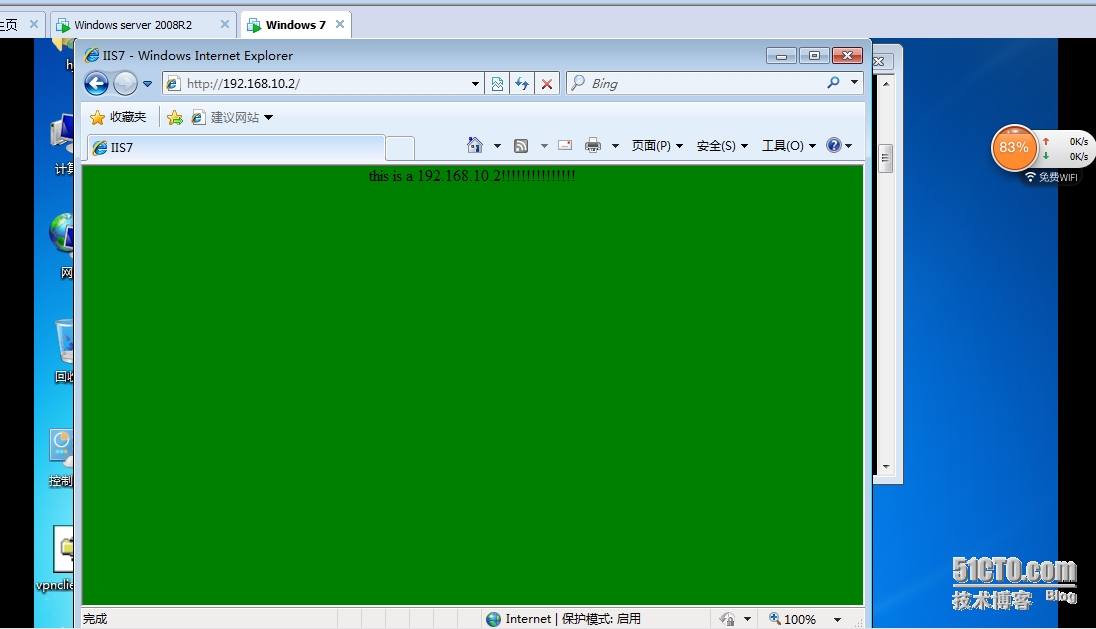

测试登录到公司私网网站。。。

成功!!!!!!!!!

配置 easy vpn时候注意以下几点:

1.路由器默认要手动开启AAA服务

2.定义客户端地址池时候一定不能和公司私网在同一网段,因为vpn隧道默认是把经过的所有路由器看成一个路由器,所以不能出现地址冲突,无法选路。

3.记得作隧道分离不然vpn用户上不了互联网。。。服务器推策略时会夹杂着私网的网关一起推送过来。私网的网关是解析不了公网地址的。。。所以别忘了做地址分离。。做完要记得调用。。

crypto map mymap client configurationaddress respond 设置客户机主动发起连接

这个也别忘了敲。。。。。

本文出自 “断肠人在天涯” 博客,谢绝转载!

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。