URL过滤

实验URL过滤

实验步骤:

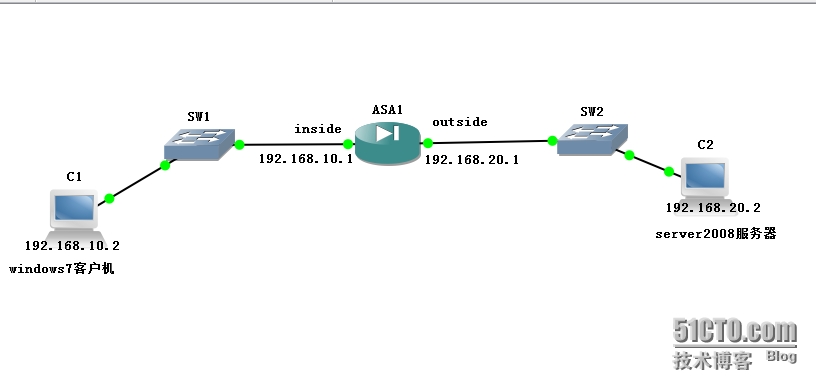

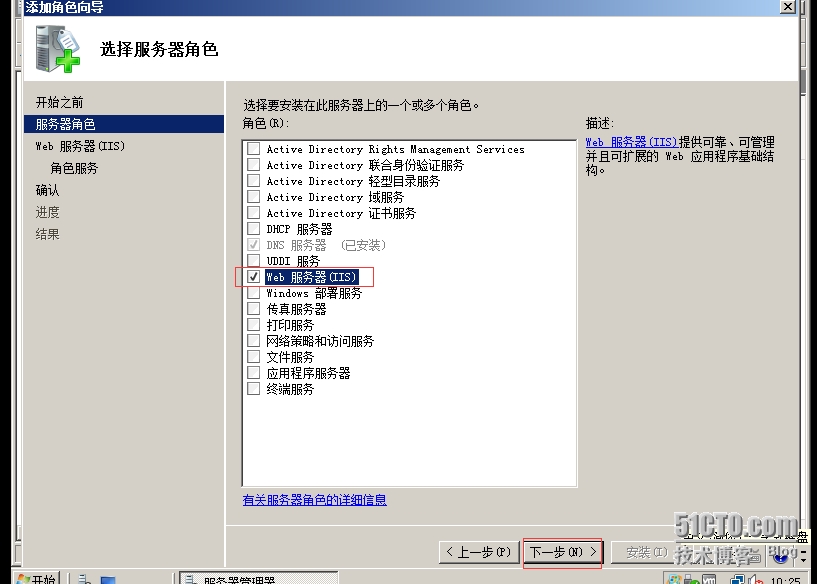

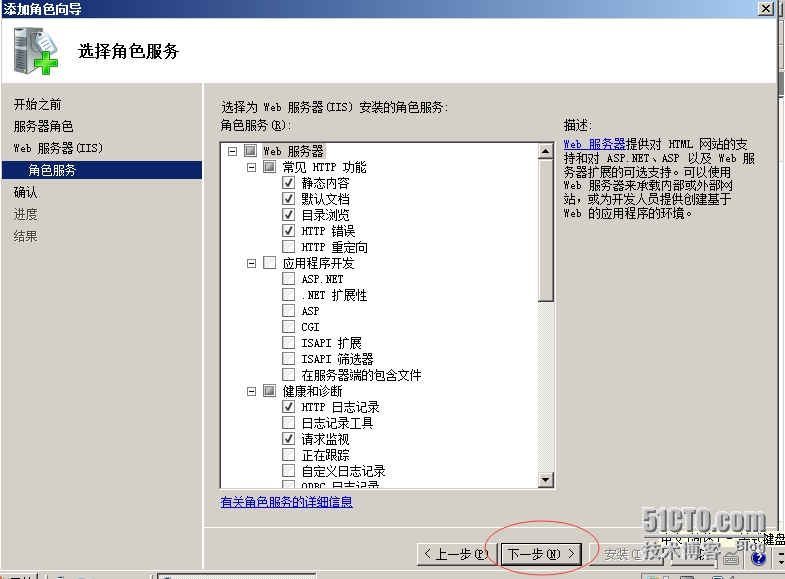

1.首先搭建server2008服务器web网站,基于不同主机名

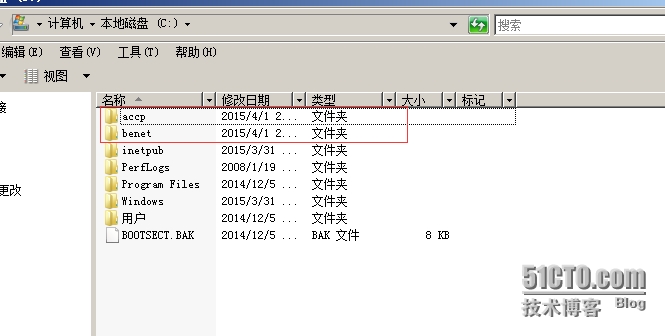

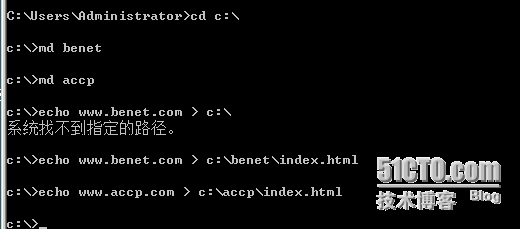

然后进入到cmd命令符里创建两个目录并且给他里面写两个文件(手动配置DNS,省得在建立DNS服务器,注意:在真实设备上是不行的)

并且到C盘上查看下两个文件

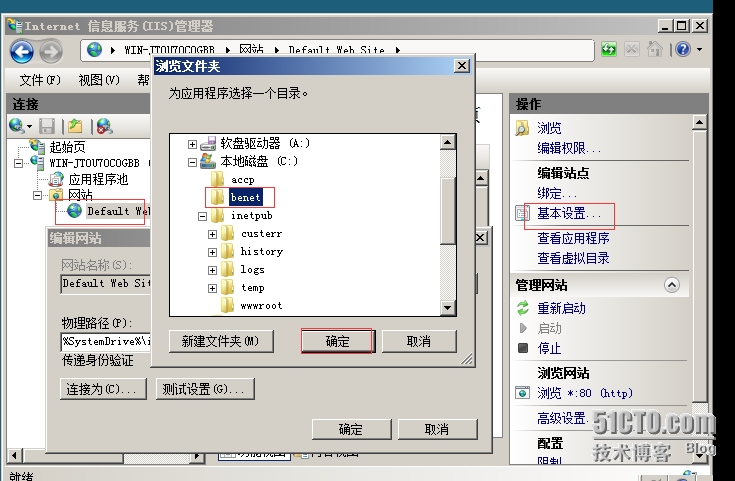

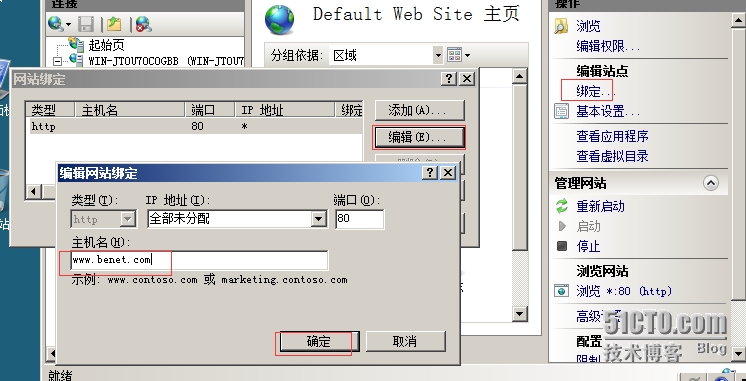

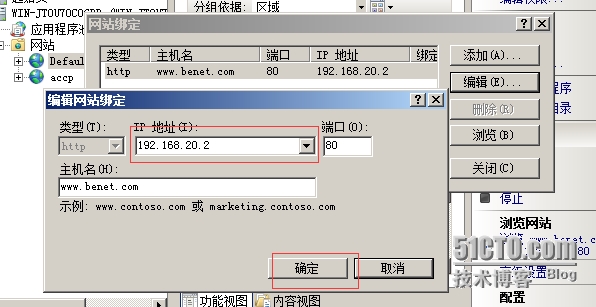

在信息平台上进行绑定(benet.com)

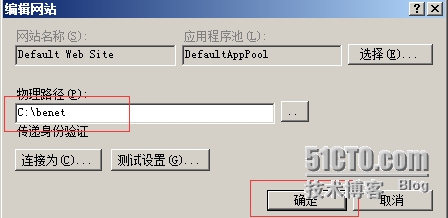

并且指下物理路径

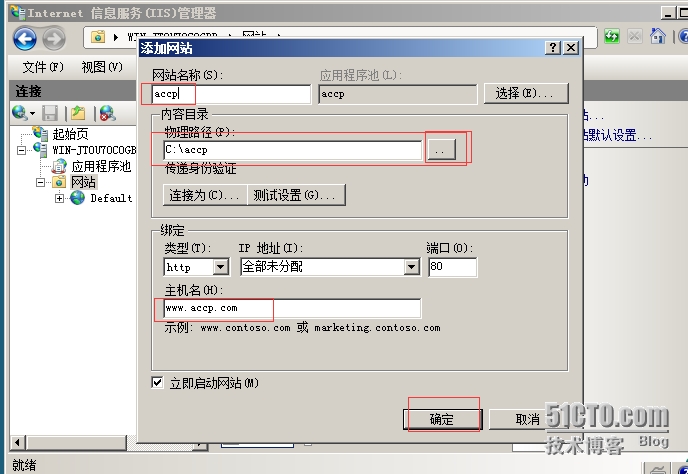

然后在创建accp.com和benet.com并且进行绑定

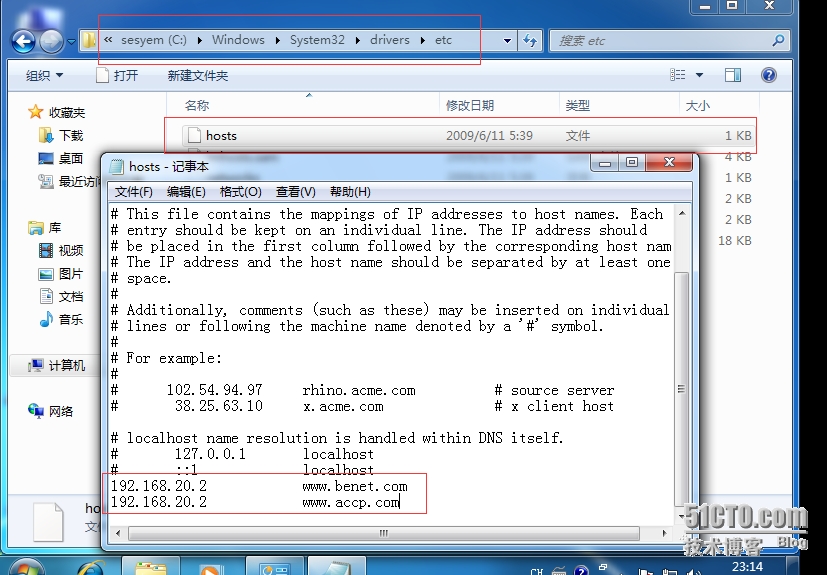

2.在客户机上添加DNS(手动配置)并且测试下可不可以域名解析

3在ASA上配置

1 创建class-map (类映射),识别传输流量

第一内网的网段

第二定义正则表达式,决定url中包含的(域名)关键字

第三检查IP报文头部,是否是http流量

2 创建policy-map (策略映射),关联class-map

要么允许这个链接

要么丢弃这个链接

通常把策略应用在inside(入站)接口上

一个接口只能应用一个策略映射

3 应用class-map到接口上。

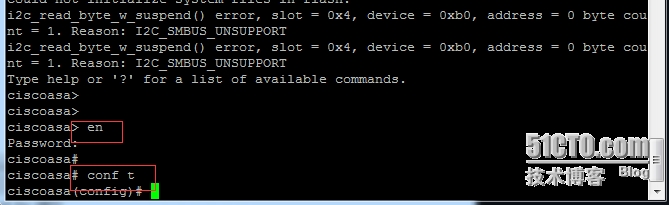

首先初始化并且配置ip地址以及接口名称

配置NAT转换并且应用接口

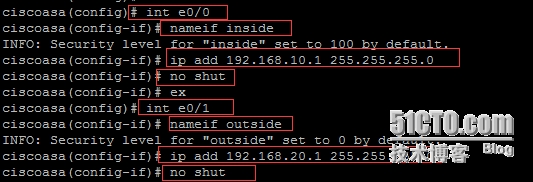

access-list aclfile extended permit tcp 192.168.10.0 255.255.255.0 any eq www(定义ACL访问控制列表aclfile)

class-map aclclass(建立类映射)

match access-list aclfile (匹配访问控制列表)

//定义正则表达式,指定需要过滤不允许访问的网站//

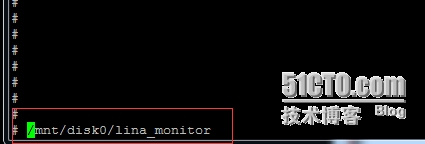

regex url "\.accp\.com" (注意斜杠别写反了)

class-map type regex match-any urlclass

match regex url (调用匹配正则表达式)

class-map type inspect http httpclass(建立检查流量的类映射)

match request header host regex class urlclass (调用之前已配置好的urlclass)

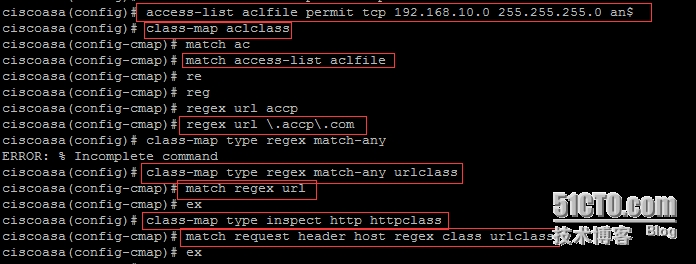

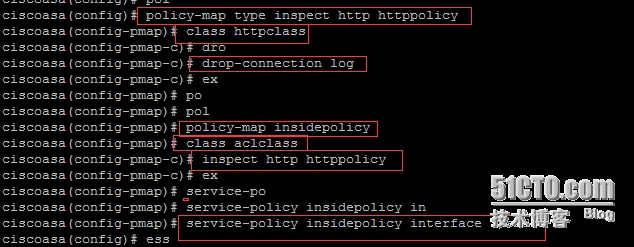

policy-map type inspect http httppolicy (建立策略映射)

class httpclass (调用已经做好的检查http头部的类映射)

drop-connection log (丢弃并记录日志)

policy-map insidepolicy (对访问控制列表进行操作,定义相应策略)

class aclclass (调用访问控制列表的类映射)

inspect http httppolicy (检查定义好的策略映射)

service-policy insidepolicy interface inside (应用在端口)

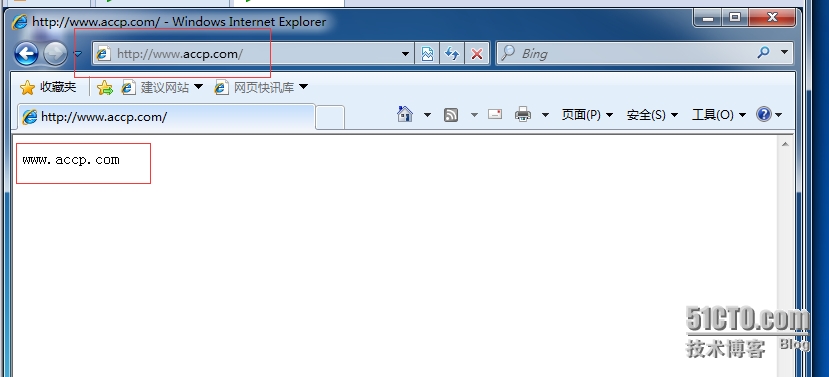

然后到win7上测试一下,是访问不了

实 验 完 成

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。