PPTP VPN在Cisco Router上的应用三:PPTP综合实验

本博文关于PPTP的实验包括以下内容:

实验1:基本的PPTP Server配置和Client配置(WinXP和Win7)

实验2:使用不加密的PPTP配置

实验3:使用PAP或CHAP认证的PPTP配置

实验4:PPTP问题1:TCP1723被阻止导致无法拨通

实验5:GRE防火墙检测和PAT转换问题

实验6:综合实验1:PPTP在实际工程的应用(结合radius实现多用户部署)

在实际项目工程中,如果做VPN的话,很少使用PPTP技术。思科的IPSEC和SSL VPN技术已经十分成熟和先进了,其他厂家的IPSEC和SSL也比PPTP好用很多,功能更加强大,易用性更强,安全性更高,但相对PPTP费用会较高一点。如果架设一台微软的服务器做为PPPT Server,根据硬件服务器性能的强弱,几乎可以上百人同时登录。而几百人如果使用SSL VPN的话,可能会光License就会需要很多费用。如果一个小公司即不想买专门的硬件VPN设备,又想使用VPN,可以考虑使用PPTP技术。

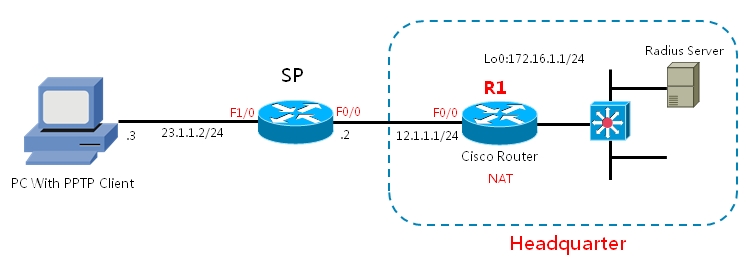

本配置和拓扑基于笔者的第一篇博文。以上配置不在赘述。

Radius服务器笔者这里使用思科的ACS5.7,radius是标准协议,其他radius服务器还有微软的NPS等。

IOS路由器配置如下:

aaa new-model

aaa authentication ppp default group radius

aaa authorization network default group radius

radius server acs

address ipv4 172.16.100.100 auth-port 1645 acct-port 1646

key cisco

在配置完后使用进行测试

R1#test aaa group radius cisco1 cisco new-code

User successfully authenticated

USER ATTRIBUTES

username 0 "cisco1"

在Radius中配置的时候要注意配置允许的协议,要包括“MS-CHAPv2”。

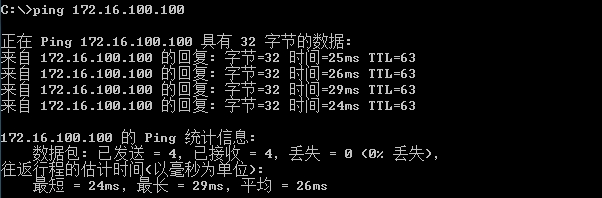

ping内网服务器ACS

可以看到WIN7拨通后能够ping通R1身后的服务器,这台就是ACS5.7服务器。

内网的用户需要上网的话再在R1做NAT就可以了。

本文出自 “杨森的IT之路” 博客,请务必保留此出处http://senyang.blog.51cto.com/3427514/1659940

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。