记一次linux系统中马后的处理(RHEL6.3、木马:Linux.BackDoor.Gates.5)

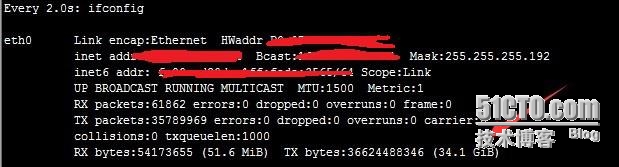

中马表现症状:机器拼命向外发包,耗尽网络流量。

于是查看网络连接使用netstat -antuple(这里第一步就错了,因为木马已经替换了些系统命令,包括netstat,请原谅我年幼无知)

有个222开头来自江苏的IP已经建立了连接

这时可以临时救急,用iptables将来自和发往该IP的数据包DROP掉,

iptables -I INPUT -s 222.186.30.203 -j DROP

iptables -I OUTPUT -d 222.186.30.203 -j DROP

接着service iptables save保存

接着再查看进程,ps aux

果断杀掉!用 kill -9 进程号,接着rm -rf删掉文件,杀掉进程用ps 命令再查看,进程又重启了,而且木马文件也自己再生了。

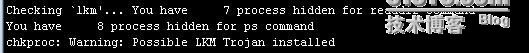

这时果断向我认识的大神渊总求教,渊总说用chkrookit或rkhunter查看下是不是被替换了系统命令,于是果断用chkrookit。 果然,提示已经中了木马。

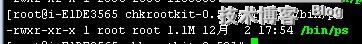

再查看ps命令 创建日期很奇怪,而且和netstat的大小一致。。。

果然被替换了系统命令!

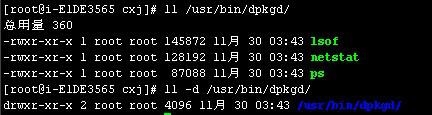

用find命令查找ps和netstat,在/usr/bin/dpkgd目录下发现被替换的原系统命令文件

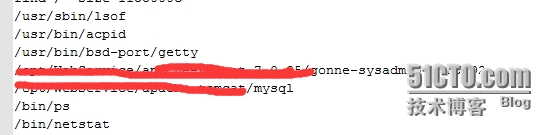

这时我注意到这些木马文件的大小都是1135000字节,于是用以下命令从根找出大小为1135000字节的木马后门程序

# find / -size 1135000c

找到7个,和chkrookit提示的一样,根据文件名查找进程,kill掉后全部删除,把/usr/bin/dpkgd下的原系统命令文件移动回原来的目录。

这时再用原来的系统的ps和netstat命令已看不到木马进程和可疑网络连接了。

到这里就结束了吗?不,我接着在网上搜索这木马的信息,给找到了。

木马为:Linux.BackDoor.Gates.5

表现症状:向外疯狂发包,造成网络瘫痪,伪装系统服务。

http://blog.csdn.net/liukeforever/article/details/38560363

http://bbs.appstar.com.cn/thread-10205-1-1.html

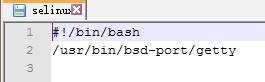

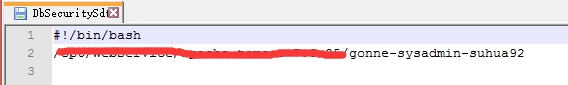

根据以上两个链接,我在/etc/init.d/目录下发现木马伪装的系统服务DbSecuritySpt和selinux。

果然rm -rf,木马还在/etc/下的rc1.d、rc2.d、rc3.d、rc4.d、rc5.d 建立了一个指向init.d目录下的selinux,DbSecuritySpt链接。

打开selinux,DbSecuritySpt 就是运行木马文件!

好了,到这里算差不多了。

总结:

1、如果可以直接重装系统

2、......

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。